В настоящее время существует уязвимость SSL под названием POODLE, обнаруженная командой Google в протоколе SSLv3. Таким образом, использование SSLv3 не является безопасным для использования. Теперь рекомендуется использовать TLS 1.2. Эта статья поможет вам включить безопасность TLS в Windows Server 2008 R2 или более поздних версиях путем редактирования реестра.

Например Chrome уже выдает такое окно при попытке открыть сайты на TLS 1.0, 1.1:

Подключение к сайту небезопасно

Настройки безопасности этого сайта устарели. Злоумышленники могут получить доступ к вашим данным (например, паролям, сообщениям и номерам банковских карт) при их отправке на этот сайт.

NET::ERR_SSL_OBSOLETE_VERSIONСайт использует устаревший протокол TLS 1.0 или TLS 1.1. В будущем эти протоколы будут отключены, из-за чего пользователи не смогут зайти на сайт. На сервере нужно включить протокол TLS 1.2 или более поздней версии.

Шаг 1-Резервное Копирование Параметров Реестра

Мы настоятельно рекомендуем сделать резервную копию реестра перед внесением каких-либо изменений. Используйте ссылку ниже, чтобы найти инструкции по экспорту значений реестра.

Шаг 2-Включите TLS 1.2 в Windows

У вас есть два варианта, чтобы включить версию TLS в вашей системе.

Вариант 1-Объединить Файл Resistry

Загрузите Enable-TLS12-Windows.reg и Enable-TLS12-TLS11-Windows.reg-файлы в вашей системе Windows. Теперь щелкните правой кнопкой мыши на файле и нажмите кнопку объединить .

Вариант 2-Обновление Реестра Вручную

Вы можете сделать это, непосредственно редактируя файл реестра вручную.

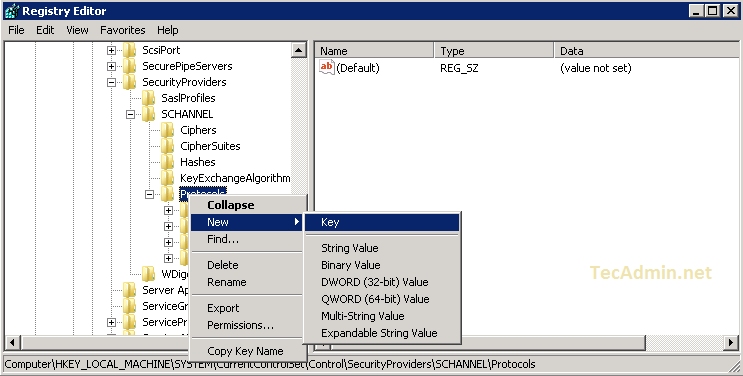

2.1 откройте реестр на вашем сервере, запустив «regedit» в окне запуска и перейдите к нижеприведенному местоположению.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

2.2 добавьте ключи TLS 1.1 и TLS 1.2 В разделе протоколы. Это будет выглядеть как каталоги.

2.3 Теперь создайте два ключа клиент и сервер под обоими ключами TLS.

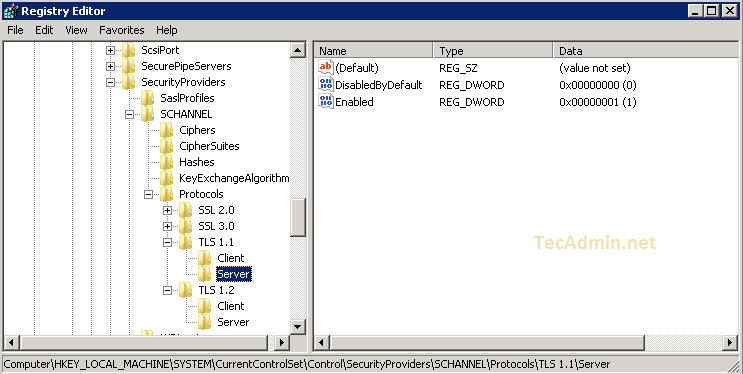

2.4 Теперь создайте значения DWORD в разделе сервер и клиентский ключ следующим образом

DisabledByDefault [Значение = 0] Включено [Значение = 1]

Шаг 3-отключите старые версии TLS и SSL

3.1 откройте реестр на вашем сервере, запустив «regedit» в окне запуска и перейдите в нижеприведенное расположение.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

3.2 теперь измените значения DWORD в разделе сервер и клиент в разделе ключи TLS 1.0, SSL 3.0 и более старых версий SSL.

DisabledByDefault [Значение = 0]

Вклю犀利士

чено [Значение = 0]

После выполнения всех вышеперечисленных настроек перезагрузите свой сервер.

UPD:

к примеру для win 2008 serv, нам оказалось этого недостаточно нужно скачать KB обновление самой компоненты

winhttp (библиотеки wininet.dll которая используется в winhttp)

ссылка для обновлений c сайта microsoft

http://www.catalog.update.microsoft.com/search.aspx?q=kb3140245

и далее еще запустить фикс — делает тоже что описано в этой статье, только автоматом

https://support.microsoft.com/en-us/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-default-secure-protocols-in-wi

там много буков — но где-то по середине текста кнопка Download, по которой скачивается файл MicrosoftEasyFix51044.msi

после всего этого перезагружаем сервер и будет счастье!

clear